Un lanceur d’alerte a mis à la

disposition du public une foule de nouveaux documents montrant la

naissance du complexe industriel de la censure en réaction au Brexit et à

l’élection de Trump en 2016.

Un lanceur d’alerte a présenté une nouvelle série de documents explosifs, qui rivalisent avec les Twitter Files et les Facebook Files, voire les dépassent, en termes d’ampleur et d’importance. Ils décrivent les activités d’un groupe “anti-désinformation” appelé Cyber Threat Intelligence League (CTIL), qui a officiellement débuté en tant que projet bénévole de scientifiques des données et de vétérans de la défense et du renseignement, mais dont les tactiques semblent avoir été absorbées au fil du temps par de multiples projets officiels, y compris ceux du ministère de la sécurité intérieure (DHS).

Les documents de la CTI League constituent le chaînon manquant et répondent à des questions clés qui n’ont pas été abordées dans les Twiter Files et les Facebook Files. Ensemble, ils offrent une image complète de la naissance du secteur de la “lutte contre la désinformation“, ou de ce que nous avons appelé le complexe industriel de la censure. Les documents du lanceur d’alerte décrivent tout, de la genèse des programmes modernes de censure numérique au rôle de l’armée et des agences de renseignement, en passant par les partenariats avec les organisations de la société civile et les médias commerciaux, l’utilisation de comptes fictifs et autres techniques offensives.

Un document explique que la création d’un bon “déguisement d’espion” nécessite de “bien verrouiller sa merde“. Un autre document explique que si de telles activités à l’étranger sont “généralement” menées par “la CIA, la NSA et le ministère de la défense“, les efforts de censure “contre les Américains” doivent être menés par des partenaires privés parce que le gouvernement n’en a pas “l’autorité légale“. Le lanceur d’alerte affirme qu’un dirigeant de CTI League, un “ancien” analyste du renseignement britannique, était “dans la pièce” à la Maison Blanche d’Obama en 2017 lorsqu’elle a reçu les instructions pour créer un projet de contre-désinformation afin d’empêcher une “répétition de 2016.”

Au cours de l’année écoulée, Public, Racket, des enquêteurs du Congrès et d’autres ont documenté la montée en puissance du Complexe Industriel de la Censure, un réseau de plus de 100 agences gouvernementales et organisations non gouvernementales qui travaillent ensemble pour inciter les plateformes de médias sociaux à la censure et diffuser de la propagande sur des personnes, des sujets et des récits entiers. L’Agence pour la cybersécurité et la sécurité de l’information (CISA) du ministère américain de la sécurité intérieure a été le centre de gravité d’une grande partie de la censure, la Fondation nationale pour la science finançant le développement d’outils de censure et de désinformation et d’autres agences du gouvernement fédéral jouant un rôle de soutien. Les courriels des ONG et des médias sociaux partenaires de la CISA montrent que celle-ci a créé le Partenariat pour l’intégrité des élections (EIP) en 2020, qui impliquait l’Observatoire de l’Internet de Stanford (SIO) et d’autres sous-traitants du gouvernement américain. L’EIP et son successeur, le Virality Project (VP), ont incité Twiter, Facebook et d’autres plateformes à censurer les messages publiés sur les médias sociaux par les citoyens ordinaires et des représentants élus.

Malgré les preuves accablantes de censure parrainée par le gouvernement, il restait à déterminer d’où venait l’idée d’une telle censure de masse. En 2018, une responsable de l’AIR et ancienne collaboratrice de la CIA, Renee DiResta, a fait la une des journaux nationaux avant et après avoir témoigné devant le Sénat américain au sujet de l’ingérence du gouvernement russe dans l’élection de 2016. Mais que s’est-il passé entre 2018 et le printemps 2020 ? L’année 2019 a été un trou noir dans les recherches sur le complexe industriel de la censure jusqu’à présent. Lorsque l’un d’entre nous, Michael, a témoigné devant la Chambre des représentants des États-Unis au sujet du complexe industriel de la censure en mars de cette année, l’année entière était absente de sa chronologie.

Une date de début plus précoce pour le complexe industriel de la censure

Aujourd’hui,

un grand nombre de nouveaux documents, notamment des documents

stratégiques, des vidéos de formation, des présentations et des messages

internes, révèlent qu’en 2019, des sous-traitants des services

militaires et de renseignement des États-Unis et du Royaume-Uni, dirigés

par une ancienne chercheuse de la défense britannique, Sara-Jayne “SJ”

Terp, ont mis au point le cadre de la censure généralisée. Ces

sous-traitants ont codirigé le CTIL, qui s’est associé à la CISA au

printemps 2020.

Aujourd’hui,

un grand nombre de nouveaux documents, notamment des documents

stratégiques, des vidéos de formation, des présentations et des messages

internes, révèlent qu’en 2019, des sous-traitants des services

militaires et de renseignement des États-Unis et du Royaume-Uni, dirigés

par une ancienne chercheuse de la défense britannique, Sara-Jayne “SJ”

Terp, ont mis au point le cadre de la censure généralisée. Ces

sous-traitants ont codirigé le CTIL, qui s’est associé à la CISA au

printemps 2020.

En vérité, la construction du complexe industriel de la censure a commencé encore plus tôt – en 2018. Des messages Slack internes de CTIL montrent que Terp, ses collègues et des fonctionnaires du DHS et de Facebook travaillaient tous en étroite collaboration dans le processus de censure. Le cadre du CTIL et le modèle public-privé sont les germes de ce que les États-Unis et le Royaume-Uni allaient mettre en place en 2020 et 2021, notamment en masquant la censure au sein des institutions de cybersécurité et des programmes de lutte contre la désinformation ; en mettant fortement l’accent sur l’arrêt des récits non désirés, et pas seulement des faits erronés ; et en faisant pression sur les plateformes de médias sociaux pour qu’elles retirent des informations ou prennent d’autres mesures pour empêcher qu’un contenu ne devienne viral.

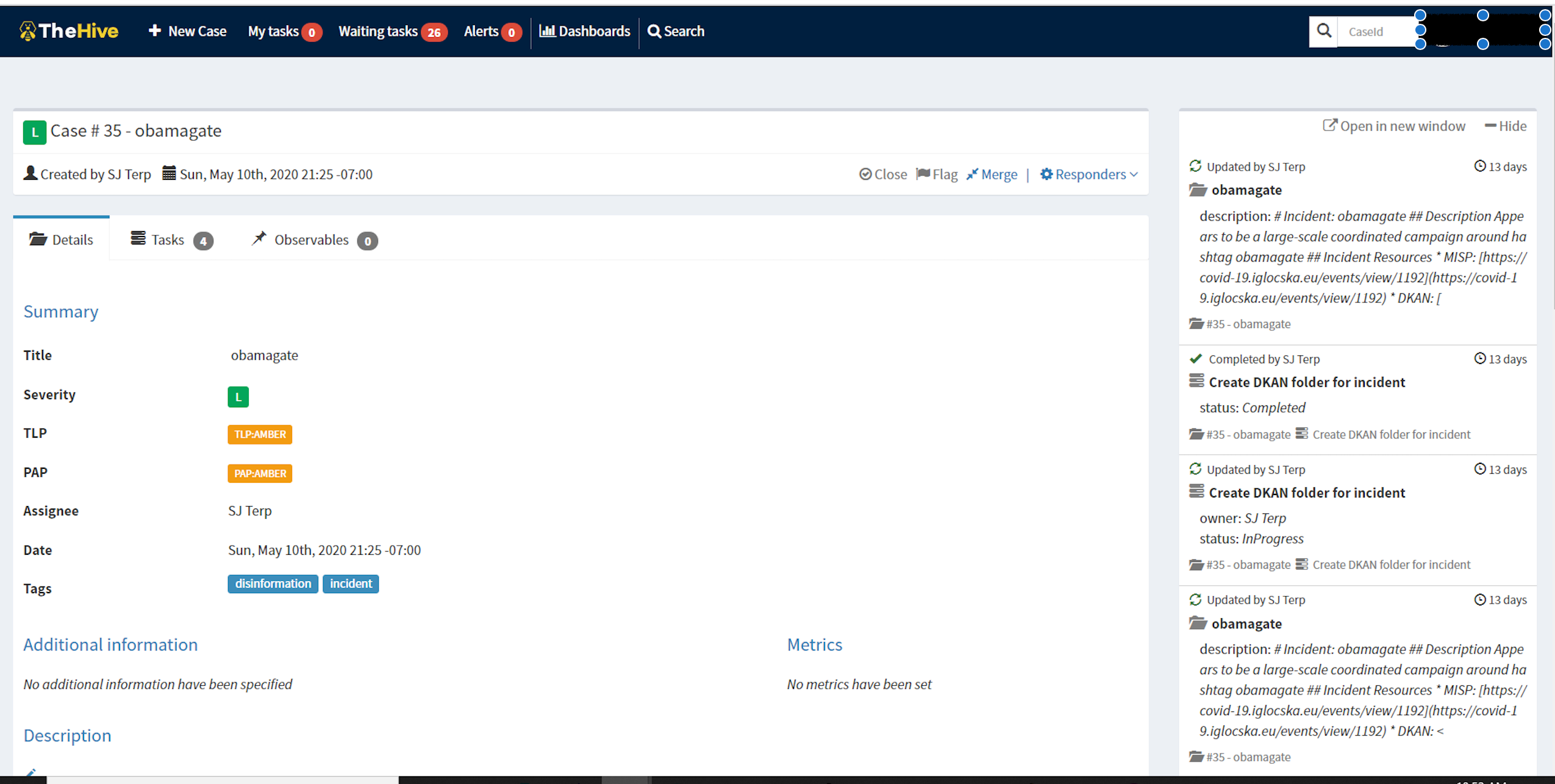

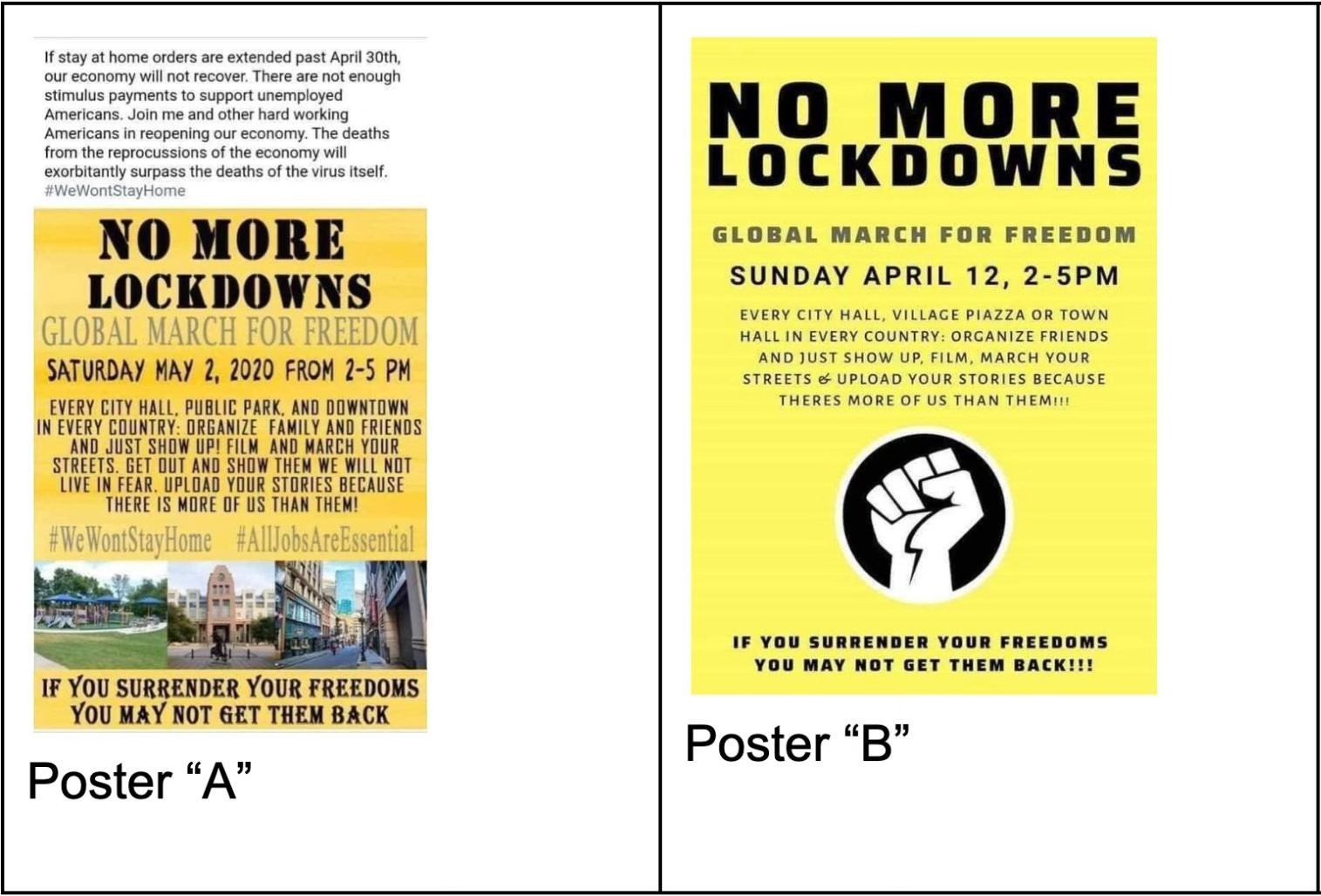

Au printemps 2020, le CTIL a commencé à suivre et à signaler les contenus défavorables sur les médias sociaux, tels que les récits anti-confinement comme “tous les emplois sont essentiels“, “nous ne resterons pas à la maison” et “ouvrez l’Amérique maintenant“. Dans le cadre de ces efforts, le CTIL a créé un canal destiné à l’application de la loi pour signaler les contenus. L’organisation a également fait des recherches sur les personnes qui ont posté des hashtags anti-confinement comme #freeCA et a tenu une feuille de calcul avec les détails de leurs biographies sur Twitter. Le groupe a également discuté de la demande de “bannissement” et du signalement de domaines de sites web aux bureaux d’enregistrement.

L’approche du CTIL en matière de “désinformation” allait bien au-delà de la censure. Les documents montrent que le groupe s’est engagé dans des opérations offensives pour influencer l’opinion publique, en discutant des moyens de promouvoir des “contre-messages“, de coopter des hashtags, de diluer des messages défavorables, de créer des comptes fictifs et d’infiltrer des groupes privés sur invitation seulement.

Dans une liste de questions suggérées pour l’enquête, CTIL propose de demander aux membres ou aux membres potentiels : « Avez-vous déjà travaillé sur des opérations d’influence (par exemple, désinformation, discours haineux, autres préjudices numériques, etc.) » L’enquête demandait ensuite si ces opérations d’influence comprenaient des “mesures actives” et des “opérations psychologiques” (psyops).

Ces documents nous sont parvenus par l’intermédiaire d’un lanceur d’alerte très crédible. Nous avons pu en vérifier la légitimité de manière indépendante en recoupant les informations avec des sources accessibles au public. Le lanceur d’alerte a déclaré avoir été recruté pour participer à la CTIL lors de réunions mensuelles sur la cybersécurité organisées par le DHS. Le FBI s’est refusé à tout commentaire. La CISA n’a pas répondu à notre demande de commentaire. Terp et les autres principaux dirigeants du CTIL n’ont pas non plus répondu à nos demandes de commentaires.

Mais une personne impliquée, Bonnie Smalley, a répondu sur LinkedIn : “Tout ce que je peux dire, c’est que j’ai rejoint City League, qui n’est affiliée à aucune organisation gouvernementale, parce que je voulais lutter contre les absurdités en ligne telle que l’injection d’eau de Javel pendant le Covid ….. Je peux vous assurer que nous n’avons rien à voir avec le gouvernement“.

Pourtant, les documents suggèrent que des employés du gouvernement étaient des membres engagés du CTIL. Justin Frappier, qui travaillait pour le DHS, était extrêmement actif au sein du CTIL, participant à des réunions régulières et dirigeant des formations. Le but ultime du CTIL, a déclaré le lanceur d’alerte, “était de faire partie du gouvernement fédéral. Lors de nos réunions hebdomadaires, ils nous expliquaient clairement qu’ils construisaient ces organisations au sein du gouvernement fédéral, et que si vous construisiez la première itération, nous pourrions vous trouver un emploi“.

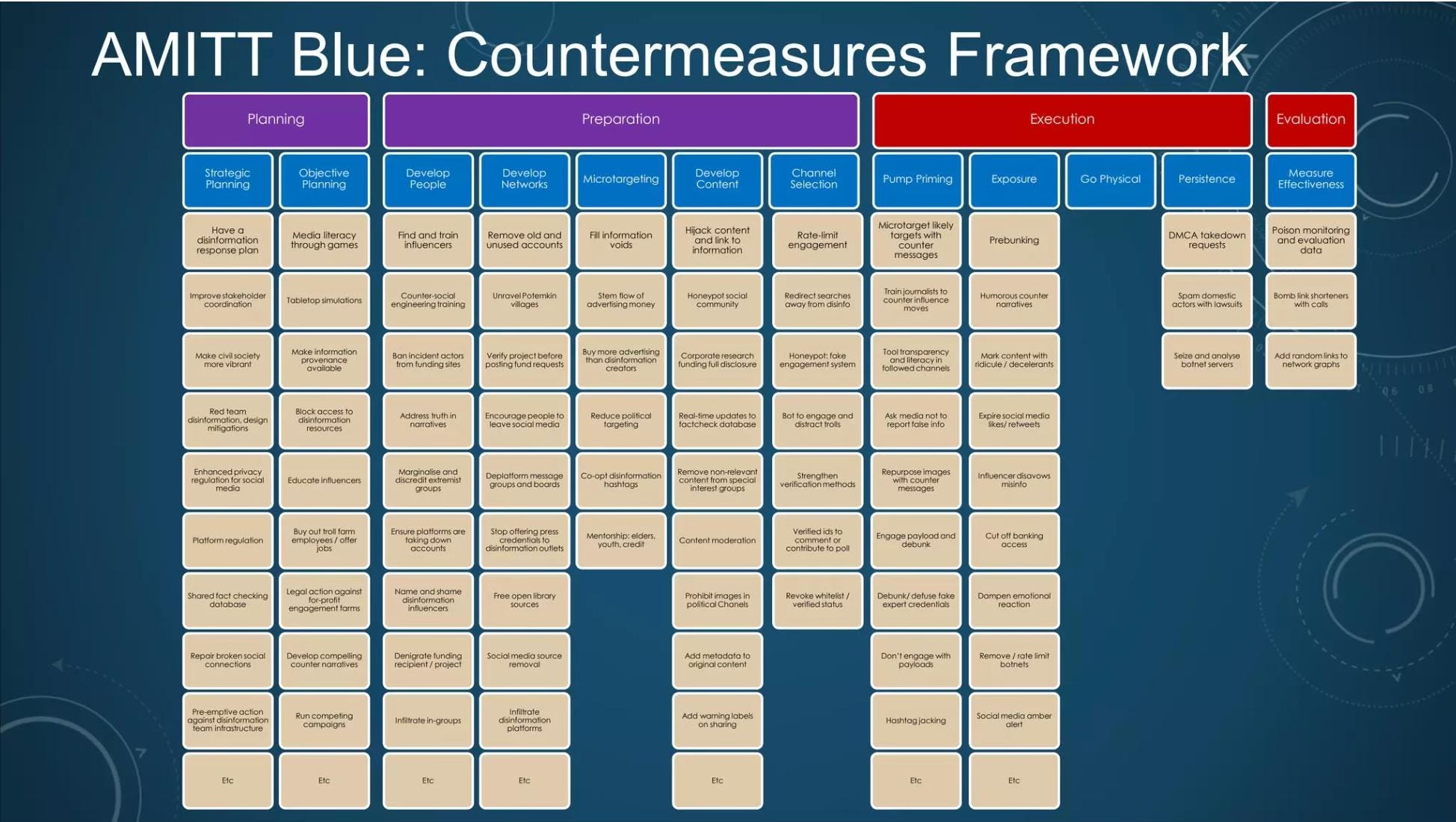

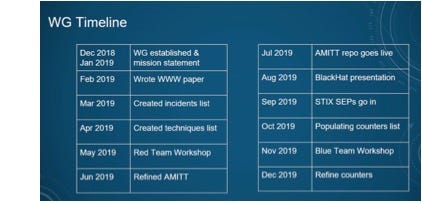

Le plan de Terp, dont elle a fait part lors de présentations à des groupes de sécurité de l’information et de cybersécurité en 2019, consistait à créer des “communautés Misinfosec” qui incluraient le gouvernement. Les archives publiques et les documents du lanceur d’alerte suggèrent qu’elle y est parvenue. En avril 2020, Chris Krebs, alors directeur de la CISA, a annoncé sur Twitter et dans de multiples articles, que la CISA s’associait au CTIL. “Il s’agit en réalité d’un échange d’informations“, a déclaré Chris Krebs. Les documents montrent également que Terp et ses collègues, par l’intermédiaire d’un groupe appelé MisinfoSec Working Group, qui comprenait DiResta, ont créé une stratégie de censure, d’influence et de lutte contre la désinformation appelée Adversarial Misinformation and Influence Tactics and Techniques (AMITT).

Ils ont créé AMITT en adaptant un cadre de cybersécurité développé par MITRE, une importante entreprise de défense et de renseignement qui dispose d’un budget annuel de 1 à 2 milliards de dollars financé par le gouvernement. Terp a ensuite utilisé AMITT pour développer le cadre DISARM, que l’Organisation mondiale de la santé a ensuite utilisé pour “contrer les campagnes anti-vaccination à travers l’Europe“. Un élément clé du travail de Terp à travers CTIL, MisinfoSec et AMITT a été d’insérer le concept de “sécurité cognitive” dans les domaines de la cybersécurité et de la sécurité de l’information.

L’ensemble des documents donne une image claire d’un effort hautement coordonné et sophistiqué des gouvernements américain et britannique pour mettre en place un effort de censure national et des opérations d’influence similaires à celles qu’ils ont utilisées dans des pays étrangers. À un moment donné, Terp a ouvertement fait référence à son travail “en arrière-plan” sur les questions de médias sociaux liées au printemps arabe.

À un autre moment, selon le lanceur d’alerte, elle a exprimé sa propre surprise apparente à l’idée d’utiliser de telles tactiques, mises au point pour des ressortissants étrangers, contre des citoyens américains. Selon le lanceur d’alerte, environ 12 à 20 personnes actives impliquées dans le CTIL travaillaient au FBI ou à la CISA. “Pendant un certain temps, ils avaient le sceau de leur agence – FBI, CISA, peu importe – à côté de leur nom” sur le service de messagerie Slack, a déclaré le lanceur d’alerte. Terp “avait un badge CISA qui a disparu à un moment donné“, a-t-il expliqué.

Les ambitions des pionniers du complexe industriel de la censure en 2020 allaient bien au-delà du simple fait d’exhorter Twitter à apposer une étiquette d’avertissement sur les tweets ou à inscrire des personnes sur des listes noires. Le cadre d’AMITT appelle à discréditer les individus comme condition préalable à la demande de censure à leur encontre. Il préconise la formation d’influenceurs pour diffuser des messages. Il préconise également d’essayer d’amener les banques à couper les services financiers aux personnes qui organisent des rassemblements ou des événements.

La

chronologie du travail de CISA avec CTIL, qui précède son travail avec

EIP et VP, suggère fortement que le modèle d’opérations de censure

public-privé peut avoir été créé à partir d’un cadre créé à l’origine

par des entrepreneurs militaires.

La

chronologie du travail de CISA avec CTIL, qui précède son travail avec

EIP et VP, suggère fortement que le modèle d’opérations de censure

public-privé peut avoir été créé à partir d’un cadre créé à l’origine

par des entrepreneurs militaires.

De plus, les techniques et le matériel décrits par le CTIL ressemblent beaucoup au matériel créé plus tard par la Countering Foreign Intelligence Task Force et l’équipe Mis-, Dis-, and Malinformation de la CISA. Au cours des prochains jours et des prochaines semaines, nous avons l’intention de présenter ces documents aux enquêteurs du Congrès et nous rendrons publics tous les documents que nous pourrons rendre publics tout en protégeant l’identité du lanceur d’alerte et d’autres personnes qui ne sont pas des dirigeants de haut niveau ou des personnalités publiques.

Mais pour l’instant, nous devons examiner de plus près ce qui s’est passé en 2018 et 2019, menant à la création de CTIL, ainsi que le rôle clé de ce groupe dans la formation et la croissance du complexe industriel de la censure.

Des agents gouvernementaux “bénévoles” et “anciens“

Bloomberg, le Washington Post et d’autres ont publié des articles crédules au printemps 2020, affirmant que la CTI League était simplement un groupe d’experts bénévoles en cybersécurité. Ses fondateurs étaient : un “ancien” agent du renseignement israélien, Ohad Zaidenberg ; un “responsable de la sécurité” de Micrososft, Nate Warfield ; et le chef des opérations de sécurité de DEF CON, une convention de pirates informatiques, Marc Rogers. Les articles affirment que ces professionnels de la cybercriminalité hautement qualifiés ont décidé d’aider des hôpitaux valant des milliards de dollars, sur leur temps libre et sans rémunération, pour des raisons strictement altruistes.

En un mois seulement, de la mi-mars à la mi-avril, le CTIL, censé être entièrement bénévole, comptait “1 400 membres bénévoles dans 76 pays couvrant 45 secteurs différents“, avait “aidé à démanteler légalement 2 833 actifs cybercriminels sur Internet, dont 17 conçus pour usurper l’identité d’organisations gouvernementales, des Nations unies et de l’Organisation mondiale de la santé” et avait “identifié plus de 2 000 vulnérabilités dans des établissements de soins de santé de plus de 80 pays“. À chaque fois qu’ils en ont eu l’occasion, les deux hommes ont insisté sur le fait qu’ils n’étaient que des bénévoles motivés par l’altruisme. “Je savais que je devais faire quelque chose pour aider“, a déclaré M. Zaidenberg. “Il y a un appétit très fort pour faire le bien dans la communauté“, a déclaré Rogers lors d’un séminaire en ligne de l’Institut Aspen.

Pourtant, l’un des objectifs clairs des dirigeants du CTIL était de renforcer le soutien à la censure au sein des institutions chargées de la sécurité nationale et de la cybersécurité. À cette fin, ils ont cherché à promouvoir l’idée de “sécurité cognitive” pour justifier l’implication du gouvernement dans les activités de censure. “La sécurité cognitive est la chose que vous voulez avoir“, a déclaré Terp lors d’un podcast en 2019. “Vous voulez protéger cette couche cognitive. Fondamentalement, il s’agit de pollution. La désinformation, la désinformation, est une forme de pollution sur Internet.” Terp et Pablo Breuer, un autre dirigeant du CTIL, comme Zaidenberg, avaient des antécédents militaires et étaient d’anciens entrepreneurs militaires. Tous deux ont travaillé pour SOFWERX, “un projet de collaboration entre le commandement des forces spéciales américaines et l’institut Doolitle“. Ce dernier transfère au secteur privé la technologie de l’armée de l’air, par l’intermédiaire du laboratoire de ressources de l’armée de l’air.

Selon la biographie de Mme Terp sur le site web d’une société de conseil qu’elle a créée avec Breuer, “elle

a enseigné la science des données à l’université de Columbia, a été

directrice technique de l’équipe “big data” des Nations unies, a conçu

des algorithmes d’apprentissage automatique et des systèmes de véhicules

sans pilote pour le ministère britannique de la défense“. Breuer est un ancien commandant de la marine américaine. Selon sa biographie, il a été “directeur

militaire du groupe Donovan du Commandement des opérations spéciales

des États-Unis, conseiller militaire principal et responsable de

l’innovation auprès de SOFWERX, de l’Agence nationale de sécurité et du

Commandement cybernétique des États-Unis, ainsi que directeur du C4 au

Commandement central des forces navales des États-Unis“. Sur sa page LinkedIn, Breuer est indiqué comme ayant été dans la marine lors de la création de CTIL.

Selon la biographie de Mme Terp sur le site web d’une société de conseil qu’elle a créée avec Breuer, “elle

a enseigné la science des données à l’université de Columbia, a été

directrice technique de l’équipe “big data” des Nations unies, a conçu

des algorithmes d’apprentissage automatique et des systèmes de véhicules

sans pilote pour le ministère britannique de la défense“. Breuer est un ancien commandant de la marine américaine. Selon sa biographie, il a été “directeur

militaire du groupe Donovan du Commandement des opérations spéciales

des États-Unis, conseiller militaire principal et responsable de

l’innovation auprès de SOFWERX, de l’Agence nationale de sécurité et du

Commandement cybernétique des États-Unis, ainsi que directeur du C4 au

Commandement central des forces navales des États-Unis“. Sur sa page LinkedIn, Breuer est indiqué comme ayant été dans la marine lors de la création de CTIL.

En juin 2018, Terp a participé à un exercice militaire de dix jours organisé par le US Special Operations Command, où elle dit avoir rencontré Breuer pour la première fois et avoir discuté des campagnes de désinformation modernes sur les médias sociaux. Wired a résumé les conclusions qu’ils ont tirées de leur rencontre : « Ils ont réalisé que la désinformation pouvait être traitée de la même manière : comme un problème de cybersécurité ».

C’est ainsi qu’ils ont créé CogSec avec David Perlman et un autre collègue, Thaddeus Grugq, à leur tête. En 2019, Terp a coprésidé le groupe de travail Misinfosec au sein de CogSec. Breuer a admis dans un podcast que son objectif était d’apporter des tactiques militaires à utiliser sur les plateformes de médias sociaux aux États-Unis. “Je porte deux casquettes“, a-t-il expliqué. « Je suis le directeur militaire du Donovan Group et l’un des deux responsables de l’innovation chez Sofwerx, une organisation à but non lucratif 501c3 non classifiée, financée par le Commandement des opérations spéciales des États-Unis. » Breuer a ensuite décrit la manière dont ils pensaient contourner le premier amendement. Son travail avec Terp, a-t-il expliqué, était un moyen de réunir des “partenaires non traditionnels dans une même pièce“, y compris “peut-être quelqu’un de l’une des sociétés de médias sociaux, peut-être quelques opérateurs des forces spéciales, et quelques personnes du ministère de la sécurité intérieure… pour parler dans un environnement ouvert et non distribué, de manière non classifiée, afin que nous puissions mieux collaborer, plus librement, et vraiment commencer à changer la manière dont nous abordons certaines de ces questions“.

Le rapport Misinfosec préconise une censure gouvernementale radicale et de la contre-désinformation. Au cours des six premiers mois de 2019, les auteurs disent avoir analysé des “incidents“, développé un système de signalement et partagé leur vision de la censure avec “de nombreux États, traités et ONG.” Dans chaque incident mentionné, les victimes de la désinformation appartenaient à la gauche politique, et il s’agissait notamment de Barack Obama, John Podesta, Hillary Clinton et Emmanuel Macron. Le rapport n’a pas caché que les deux tremblements de terre politiques de 2016 l’ont motivé à lutter contre la désinformation : Le Brexit et l’élection de Trump. “Une étude des antécédents de ces événements nous a amenés à réaliser qu’il y a quelque chose de déréglé dans notre paysage de l’information“, ont écrit Terp et ses coauteurs. “Les idiots utiles habituels et les chroniqueurs de la saleté – auxquels s’ajoutent désormais des robots, des cyborgs et des trolls humains – s’emploient à manipuler l’opinion publique, à attiser l’indignation, à semer le doute et à ébranler la confiance dans nos institutions. Et maintenant, ce sont nos cerveaux qui sont piratés“. Le rapport Misinfosec se concentre sur les informations qui “modifient les croyances” par le biais de “récits” et recommande de contrer la désinformation en s’attaquant à des maillons spécifiques d’une “chaîne d’exécution” ou d’une chaîne d’influence à partir de l'”incident” de désinformation avant qu’il ne devienne un récit à part entière.

Le rapport déplore que les gouvernements et les grands médias n’aient plus le contrôle total de l’information. “Pendant longtemps, la capacité d’atteindre des audiences de masse appartenait à l’État-nation (par exemple, aux États-Unis, par le biais des licences de diffusion accordées à ABC, CBS et NBC). Aujourd’hui, cependant, le contrôle des instruments d’information a été dévolu aux grandes entreprises technologiques qui se sont montrées complaisantes et complices en facilitant l’accès au public pour les opérateurs d’information à une fraction de ce que cela leur aurait coûté par d’autres moyens“. Les auteurs préconisent l’implication de la police, de l’armée et des services de renseignement dans la censure, dans tous les pays de la zone des Five Eyes, et suggèrent même l’implication d’Interpol.

Le

rapport propose un plan pour l’AMITT et pour la collaboration en

matière de sécurité, de renseignement et d’application de la loi, et

plaide pour une mise en œuvre immédiate. “Nous n’avons pas besoin,

et nous ne pouvons pas nous permettre, d’attendre 27 ans pour que le

cadre AMITT (Adversarial Misinformation and Influence Tactics and

Techniques) soit mis en œuvre. »

Le

rapport propose un plan pour l’AMITT et pour la collaboration en

matière de sécurité, de renseignement et d’application de la loi, et

plaide pour une mise en œuvre immédiate. “Nous n’avons pas besoin,

et nous ne pouvons pas nous permettre, d’attendre 27 ans pour que le

cadre AMITT (Adversarial Misinformation and Influence Tactics and

Techniques) soit mis en œuvre. »

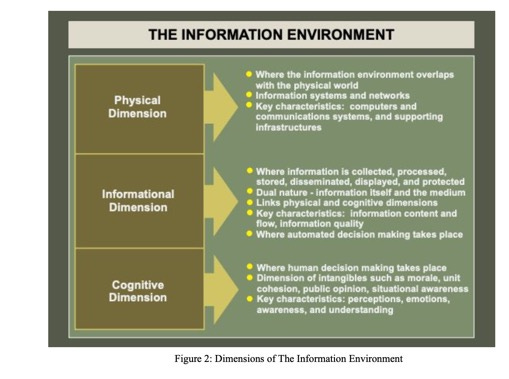

Les auteurs ont appelé à placer les efforts de censure dans le cadre de la “cybersécurité“, tout en reconnaissant que la “sécurité de la désinformation” est tout à fait différente de la cybersécurité. Ils ont écrit que le troisième pilier de “l’environnement informationnel“, après la sécurité physique et la cybersécurité, devrait être “la dimension cognitive“. Le rapport souligne la nécessité d’une sorte de pré-bunking pour “vacciner préventivement contre les messages une population vulnérable“. Le rapport souligne également la possibilité d’utiliser les centres d’analyse et de partage de l’information (ISAC) financés par le ministère de la sécurité intérieure pour orchestrer la censure publique-privée, et affirme que ces ISAC devraient être utilisés pour promouvoir la confiance dans le gouvernement.

C’est ici qu’apparaît l’idée de l’EIP et du VP : “Bien que les médias sociaux ne soient pas considérés comme un secteur critique et ne remplissent donc pas les conditions requises pour un intéresser ISAC, un ISAC de la désinformation pourrait et devrait fournir des indications et des avertissements aux ISAC“. Le point de vue de Terp sur la “désinformation” est ouvertement politique. « La plupart des informations erronées sont en fait vraies, a noté Terp dans un podcast de 2019, mais elles sont placées dans le mauvais contexte. » Terp explique avec éloquence la stratégie consistant à utiliser les efforts de “lutte contre la désinformation” pour mener des opérations d’influence. “La plupart du temps, il ne s’agit pas de faire croire à des mensonges. La plupart du temps, vous essayez de modifier leurs croyances. Et en fait, plus profondément, vous essayez de changer, de modifier leurs récits internes… l’ensemble des récits qui constituent la base de votre culture. Cela pourrait donc être la base de votre culture en tant qu’Américain“.

À l’automne, Terp et d’autres ont cherché à promouvoir leur rapport. Le podcast que Terp a réalisé avec Breuer en 2019 est un exemple de cet effort. Ensemble, Terp et Breuer ont décrit le modèle “public-privé” de blanchiment de censure que le DHS, l’EIP et le VP allaient adopter. Breuer en a parlé ouvertement en déclarant que le contrôle de l’information et de la narration qu’il avait à l’esprit était comparable à celui mis en œuvre par le gouvernement chinois, mais qu’il était plus acceptable pour les Américains. “Si vous parlez au citoyen chinois moyen, il est absolument convaincu que la Grande Muraille de Chine n’est pas là pour la censure. Ils pensent qu’elle est là parce que le parti communiste chinois veut protéger les citoyens et ils sont absolument convaincus que c’est une bonne chose. Si le gouvernement américain essayait de faire passer ce message, nous perdrions la tête et nous dirions : “Non, non, c’est une violation de nos droits au premier amendement”. C’est pourquoi les messages du groupe intérieur et ceux du groupe extérieur doivent être souvent différents“.

“L’école Hogwarts de la désinformation”

“SJ nous appelait l’école Hogwarts de la désinformation”, a déclaré le lanceur d’alerte.

“SJ nous appelait l’école Hogwarts de la désinformation”, a déclaré le lanceur d’alerte.

“Ils se prenaient pour des super-héros de leur propre histoire. Et à cet effet, on pouvait encore trouver des bandes dessinées sur le site de la CISA“. Le CTIL, selon le lanceur d’alerte, “avait besoin de programmeurs pour extraire des informations de Twitter, Facebook et YouTube. Pour Twitter, ils ont créé un code Python afin de récupérer les informations. Les dossiers du CTIL fournis par le dénonciateur illustrent exactement la manière dont le CTIL opérait et suivait les “incidents”, ainsi que ce qu’il considérait comme de la “désinformation”.

En ce qui concerne le récit “nous ne resterons pas à la maison“, les membres du CTIL ont écrit : “Avons-nous assez d’éléments pour demander que les groupes et/ou les comptes soient supprimés ou, au minimum, signalés et vérifiés ?” et “Pouvons-nous nous mettre à dos les trolls si ce n’est pas le cas ?“. Ils ont repéré les affiches appelant à des manifestations contre le confinement comme des artefacts de désinformation. “Nous aurions dû le voir venir“, ont-ils écrit à propos des manifestations.

La ligne de fond : pouvons-nous arrêter la propagation, avons-nous assez de preuves pour arrêter les super propagateurs, et y a-t-il d’autres choses que nous pouvons faire (y a-t-il des contre-messagers que nous pouvons épingler, etc. Le CTIL a également réfléchi à des contre-messages, par exemple pour encourager les gens à porter des masques, et a discuté de la création d’un réseau d’amplification.

“La répétition devient la vérité“, a déclaré un membre du CTIL lors d’une formation. Le CTIL a travaillé avec d’autres personnalités et groupes du complexe industriel de la censure. Les notes de réunion indiquent que l’équipe de Graphika a envisagé d’adopter AMITT et que le CTIL souhaitait consulter DiResta pour obtenir des plateformes qu’elles suppriment des contenus plus rapidement.

Lorsqu’on lui a demandé si Terp ou d’autres dirigeants de CTIL avaient discuté de leur violation potentielle du premier amendement, le lanceur d’alerte a répondu : “Ils ne l’ont pas fait… L’éthique était que si nous nous en tirons, c’est légal, et qu’il n’y a pas de problème de premier amendement parce que nous avons un ‘partenariat public-privé’ – c’est le mot qu’ils ont utilisé pour dissimuler ces problèmes. Les personnes privées peuvent faire des choses que les fonctionnaires ne peuvent pas faire, mais les fonctionnaires peuvent assurer la direction et la coordination“.

Malgré leur confiance dans la légalité de leurs activités, certains membres du CTIL ont pu prendre des mesures extrêmes pour garder leur identité secrète. Le manuel du groupe recommande d’utiliser des téléphones jetables, de créer des identités pseudonymes et de générer de faux visages d’IA à l’aide du site Web “Cette personne n’existe pas“.

En juin 2020, selon le lanceur d’alerte, le groupe secret a pris des mesures pour dissimuler encore davantage ses activités.

Un

mois plus tard, en juillet 2020, le directeur du SIO, Alex Stamos, a

envoyé un courriel à Kate Starbird du Center for an Informed Public de

l’Université de Washington, écrivant : “Nous travaillons sur

certaines idées de surveillance des élections avec la CISA et j’aimerais

avoir vos commentaires informels avant que nous n’allions trop loin

dans cette voie […]. . . . [Ce qui aurait dû être assemblé il y a un an

est en train de se mettre en place rapidement cette semaine]“.

Un

mois plus tard, en juillet 2020, le directeur du SIO, Alex Stamos, a

envoyé un courriel à Kate Starbird du Center for an Informed Public de

l’Université de Washington, écrivant : “Nous travaillons sur

certaines idées de surveillance des élections avec la CISA et j’aimerais

avoir vos commentaires informels avant que nous n’allions trop loin

dans cette voie […]. . . . [Ce qui aurait dû être assemblé il y a un an

est en train de se mettre en place rapidement cette semaine]“.

Cet été-là, la CISA a également créé la Countering Foreign Influence Task Force (groupe de travail sur la lutte contre l’influence étrangère), dont les mesures reflètent les méthodes du CTIL/AMITT et comprennent un “vrai faux” roman graphique qui, selon le dénonciateur, a été présenté pour la première fois au sein du CTIL. Le cadre “DISARM“, inspiré par l’AMITT, a été officiellement adopté par l’Union européenne et les États-Unis dans le cadre d’une “norme commune pour l’échange d’informations structurées sur les menaces de manipulation et d’interférence de l’information étrangère“. Jusqu’à présent, les détails des activités du CTIL n’ont guère retenu l’attention, même si le groupe a fait l’objet d’un peu de publicité en 2020.

En septembre 2020, Wired a publié un article sur le CTIL qui se lit comme un communiqué de presse de l’entreprise. L’article, comme les articles de Bloomberg et du Washington Post du printemps, accepte sans discussion que le CTIL soit réellement un réseau “bénévole” d'”anciens” fonctionnaires des services de renseignement du monde entier. Mais contrairement aux articles de Bloomberg et du Washington Post, Wired décrit également le travail de “lutte contre la désinformation” du CTIL. Le journaliste de Wired ne cite aucun critique des activités du CTIL, mais suggère que certains pourraient y voir un problème. “Je l’interroge [Marc Rogers, cofondateur du CTIL] sur l’idée de considérer la désinformation comme une cybermenace. Tous ces mauvais acteurs essaient de faire la même chose“, répond Rogers. En d’autres termes, le lien entre la prévention de la cybercriminalité et la “lutte contre la désinformation” est fondamentalement le même, car il s’agit dans les deux cas de lutter contre ce que le DHS et la CTI League appellent les “acteurs malveillants“, synonymes de “méchants“. “Comme Terp, Rogers adopte une approche holistique de la cybersécurité“, explique l’article de Wired. « Il y a d’abord la sécurité physique, comme le vol de données d’un ordinateur sur une clé USB. Ensuite, il y a ce que l’on appelle généralement la cybersécurité, c’est-à-dire la protection des réseaux et des appareils contre les intrusions indésirables. Enfin, il y a ce que Rogers et Terp appellent la sécurité cognitive, qui consiste essentiellement à pirater des personnes en utilisant des informations ou, plus souvent, des informations erronées. »

Le CTIL semble avoir fait parler de lui au printemps et à l’automne 2020 pour la même raison que l’EIP : prétendre plus tard que son travail avait été fait au grand jour et que quiconque suggérait qu’il était secret s’engageait dans une théorie du complot. “Le Partenariat pour l’intégrité des élections a toujours fonctionné de manière ouverte et transparente“, a affirmé l’EIP en octobre 2022. “Nous avons publié de nombreux articles de blog publics pendant la période précédant l’élection de 2020, organisé des webinaires quotidiens immédiatement avant et après l’élection, et publié nos résultats dans un rapport final de 290 pages et dans plusieurs revues académiques évaluées par des pairs. Toute insinuation selon laquelle les informations sur nos opérations ou nos résultats étaient secrètes jusqu’à présent est réfutée par les deux années de contenu public et gratuit que nous avons créées“.

Mais comme l’ont révélé des messages internes, une grande partie des activités de l’EIP étaient secrètes, partisanes et exigeaient la censure des plateformes de médias sociaux, contrairement à ce que l’EIP prétendait. L’EIP et le VP ont ostensiblement pris fin, mais le CTIL est apparemment toujours actif, si l’on en croit les pages LinkedIn de ses membres.

Michael Shellenberg, Alex Gutentag et Matt Taibbi

Aucun commentaire:

Enregistrer un commentaire

Remarque : Seul un membre de ce blog est autorisé à enregistrer un commentaire.